|

一、新增功能 1、IPSec域名、多感兴趣流支持 (1)IPSec简介 IPSec是通用性较强的一种虚拟专用网技术,适用于多种网络互访的场景。IPSec保护的是点对点之间的通信,通过IPSec隧道可以在互联网上为两个或多个私有网络之间建立安全的隧道连接。相对于其他虚拟专网技术,IPSec安全性更高,协议工作在IP层,在IP层对数据包进行加密和验证,数据在IPSec隧道中都是加密传输,由此,通过加密和验证算法保证隧道连接的安全性。

(2)IPSec工作机制 IPSec的工作过程大致可以分为四个阶段: - 匹配“感兴趣流”。安全网关设备接收到报文后,通常会将报文的五元组等信息和IPSec策略进行匹配来判断报文是否需要通过IPSec隧道传输。【说明:Panabit中使用策略路由匹配感兴趣流】

- 协商安全联盟(Security Association,以下简称SA)。SA是通信双方对某些协商要素的约定,如使用的安全协议、数据的传输模式、采用的加密和认证算法、数据传输的密钥等,通信双方之间只有建立了SA,才能进行数据传输。【说明:SA是单向的,进行双向通信至少需要两个SA分别对两个方向的数据流进行安全保护,一般由一个三元组来标识,包括SPI(Security Parameter Index,安全参数索引)、目的IP地址、安全协议号(AH或ESP)】

- 数据传输。当SA建立成功后,双方即可通过IPSec隧道传输数据。为保证数据传输的安全性,需要通过AH或ESP协议对数据进行加密和验证。加密机制保证了数据的机密性,防止数据在传输过程中被窃取,验证机制保证了数据的真实可靠,防止数据在传输过程中被仿冒或篡改。

- 隧道断开。通常情况下,通信双方之间的会话老化即标识通信双方数据传输已经完成。为节约设备系统资源,通信双方之间的隧道在空闲时间达到一定值后会自动断开。

(3)域名支持 为便于IPSec隧道的对接,在原对端网关地址填写选型增加使用域名填写,以此在对端IP存在变化的可能性时,无需反复编辑修改。 配置路径为【网络管理】>>【LAN/WAN】>>【WAN线路】>>【添加】>>【线路类型】>>【IPSec】>>【对端网关IP】。

(4)多感兴趣流 在典型如多分支场景下,往往存在多个子网网段需要互通访问,便于业务系统不同访问权限的控制,以实现精细化网络管理,同时保障网络安全。由上文描述可知,每个不同的子网网段对于IPSec即为不同的感兴趣流。支持本端、对端的多感兴趣流,即能实现多个子网之间的互联互通。 配置路径为【网络管理】>>【LAN/WAN】>>【WAN线路】>>【添加】>>【线路类型】>>【IPSec】>>【本端子网范围】或【对端子网范围】。 【说明:多个子网之间使用英文字符的逗号“,”进行分隔,子网网段使用子网IP段/子网掩码的形式表达(如192.168.10.0/24)】

2、OSPF动态路由 (1)OSPF简介 OSPF全称(OpenShortest Path First)开放式最短路径优先,是被最广泛使用的一种动态路由协议,是一种链路状态协议。具有路由变化收敛速度快、无路由环路、支持变长子网掩码(VLSM)和汇总、层次区域划分等优点。【说明:Panabit OSPF优点:可使用iWAN进行OSPF组网】

(2)配置参考实例 目标拓扑说明 使用三台设备搭建OSPF网络 - 设备192.168.8.130的出网线路、与192.168.8.129的互联线路、iWAN服务端接口为area0区域。

- 设备192.168.8.129与192.168.8.130的互联线路、用于提供网络服务的LAN线路为area2区域。

- 设备192.168.8.125作为iWAN客户端接入192.168.8.130,iWAN互联线路、用于提供网络服务的LAN线路为area1区域。

配置方法 OSPF总体可以分为三个部分:指定接口宣告链路信息、建立OSPF网络自动生成路由表、路由规则转发。在Panabit中【动态路由】实现指定宣告接口,自动运行后生成路由表,【策略路由】实现转发。 ①安装【动态路由】APP

Panabit OSPF主要基于PanabitNFV平台能力构建的APP实现。在【系统概况】>>【应用商店】>>【动态路由】进行安装。 ②配置192.168.8.130 OSPF相关

打开【动态路由】APP,在【概况】>>【全局配置】中配置【Router ID】并【开启OSPF】。 【OSPF】>>【接口管理】中配置接口。 【注意:指定接口后才能将对应的接口加入区域中。】 【OSPF】>>【协议配置】中创建实例和区域,点击【添加实例】即可自动添加,在实例中创建区域。 - 区域ID:OSPF使用区域ID对网络进行分层,区域ID范围为:0-4294967295

- 特殊区域:包含Stub区域和NSSA区域。

【说明:Stub区域:末节区域,用于表示一个网络的最后节点,往后不再有其他网络节点接入;NSSA区域:相较于Stub区域,实现区域内可引入外部路由的操作】 【OSPF】>>【协议配置】>>【宣告接口】中添加【接口管理】中添加的线路。 - 接口开销:接口输出的开销值。

- 优先级:是否参与DR/BDR选举,0表示不参与,数值越大优先级越高。

- Hello间隔:发送Hello报文的间隔时间(单位:秒)

- 死亡次数:如果超过(死亡次数)*(Hello间隔)的时间未收到Hello报文,则认为邻居处于DOWN状态

- 网络类型:支持广播网络和点对点网络(二层协议为PPP或者HDLC)

- 接口认证:支持简单认证和加密认证(加密方式支持:Keyed MD5、Keyed SHA1、HMAC SHA1、HMAC SHA256、HMAC SHA384、HMAC SHA512)。

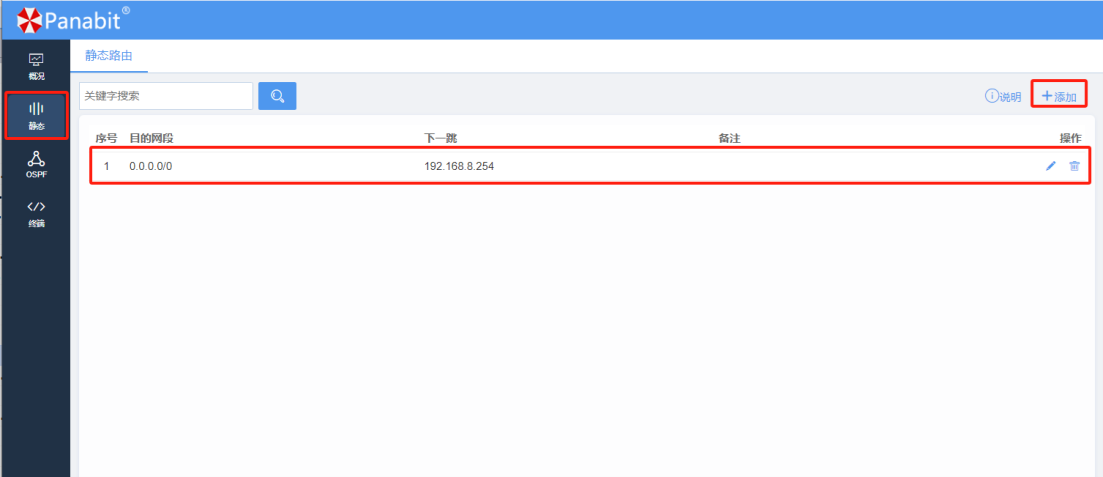

添加【缺省路由】,在【静态】中添加目标网段为【0.0.0.0/0】下一跳为出网线路对端IP的路由,可以宣告任意网段路由到OSPF网络中。

③ 配置192.168.8.130 路由策略

【网络管理】>>【IPv4路由/NAT】>>【添加策略】

【说明:符合策略条件的流量将根据OSPF自动生成的动态路由表进行转发,无法命中动态路由表时将会继续按照策略路由进行转发(优先匹配序号更大的路由策略)】 ④ 配置192.168.8.125 同192.168.8.130配置方法,将接口在对应的area区域内宣告,并配置【策略路由】使用动态路由。 ⑤ 配置192.168.8.129 同192.168.8.130配置方法,将接口在对应的area区域内宣告,并配置【策略路由】使用动态路由。

(3)效果验证 在【动态路由】>>【概况】>>【动态路由表】中查看自动生成的动态路由表。三台设备都同步到路由信息,在192.168.8.130查看会话信息,192.168.198.22用户机的流量均能正常转发,内网网段亦可正常访问。

3、 SNMPv3 (1)SNMP简介 简单网络管理协议SNMP(SimpleNetwork Management Protocol)用于网络设备的管理,广泛应用于网络的网络管理标准协议,提供统一的接口,从而实现不同种类和厂商的网络设备之间的统一管理。 | 版本 | 安全性 | 操作 | | SNMPv1 | 基于团体名认证,安全性较差 | 初始版本,提供最小限度的网络管理功能,返回报文的错误码较少 | | SNMPv2c | 基于团体名认证,安全性较差 | 引入GetBulk和Inform操作,支持更多的标准错误码信息,支持更多的数据类型 | | SNMPv3 | 安全性增强,提供USM(User Security Module)的认证加密和基于VACM(View-based Access Control Model)的访问控制 | 同SNMPv2c |

(2)Panabit OID Panabit支持如“系统信息”、“网络接口”、“CPU”等常用管理信息,同时,支持如“授权起始时间”、“授权剩余天数”、“当前PPS”等Panabit设备专有的管理信息。所支持信息对应的OID可于Panabit管理页面【系统维护】>>【SNMP】查阅。

(3)配置方法 【系统维护】>>【SNMP】进行参数设置。 - 支持版本:SNMPv3可单独支持,亦可同时支持v1/v2c/v3

- 认证模式:支持MD5或SHA

- 加密模式:支持AES或DES

- 用户名/认证密码/加密密码:根据安全密码规范自行设置

4、 VRRP支持IPv6 (1)应用场景 如上图所示在典型如校园出口网络中,随着IPv6的高速发展,IPv4/IPv6双栈部署的网络成为当前主流。通常使用两台Panabit作为主备网关,与使用虚拟化或其他高可靠方案的核心交换网络相连,以保证出口网络的高可靠性和高可用性。考虑到交换网络学习MAC地址的可能引发网络震荡,核心交换网络的默认路由使用VRRP的虚拟地址,由于虚地址的MAC地址是固定的,即可消除MAC地址学习可能引起的网络震荡。 【说明:支持VRRP v4和VRRP v6同时部署】

(2)配置方法 【网络管理】>>【VRRP设置】>>【VRRP接口】>>【添加】 5、无线AP一键迁移SAAS (1)SAAS简介 派网SAAS系统平台是一款先进的管理工具,专为派网设计,致力于网络设备、网关设备、上网行为管理及无线AP等产品的统一管理平台。具备以下功能特点: 基于SAAS模式架构,用户可以随时随地连接到管理平台,远程管理所有纳管设备。 实现统一身份验证和访问控制,确保只有经过授权的人员才能访问和管理设备,防止未经授权的访问和潜在的安全威胁,维护设备及网络的安全。 提供集中化的管理界面,集成各种功能和工具,方便网络管理人员对所有设备进行统一管理和监控。 及时提供设备状态和异常时间检测通知,帮助管理人员快速响应问题,并采取适当的措施进行故障排除和问题解决。 无需单独安装日志服务器,即可集中存储已绑定Panabit网关的各类日志数据,包括会话日志、URL日志、DNS日志及NPM(网络性能管理)日志等。 支持对企业机构下所有纳管设备进行批量设备升级,配置备份、APP升级等服务,极大节约用户的时间成本。

(2)配置方法 【无线AC】>>【AP管理】>>【设备迁移】>>【SAAS】

二、功能优化

1、 DHCP中继优化 部分使用DHCP中继功能场景中,需要Panabit中继服务将用户机DHCP请求报文转发至指定DHCP服务器之后,DHCP服务器能够为不同的用户机分配不同网段作用域下的IP地址。 优化DHCP中继模块,在匹配中需要中继的条件之后,将报文转发给DHCP服务器时,根据DHCP Discovery报文的接收接口来自动判断和确定发送中继报文的源IP和Relay Agent IP,从而实现不同接口的客户端请求,分配到不同的IP地址和网关。 该优化由Panabit自动执行,配置界面较上一版本未发生变化。【网络管理】>>【DHCP中继】。

2、WEB认证自动握手 当WEB认证开启时,当用户尚未认证时,用户进行网页访问时,对用户网页访问进行WEB跳转到认证页面,从而实现WEB认证。 由于HTTP协议基于TCP实现,在进行HTTP协议数据交互之前,需要成功建立TCP的三次握手之后,方能正常继续HTTP数据交互。因此,如若无联网出口等无法正常建立三次握手的情况下,无法正常进行Portal页面的跳转与弹出。 为解决无互联网出口环境也能正常弹出Portal认证,针对80端口的TCP连接,Panabit会代替服务器和用户客户端完成三次握手,实现未认证的用户,在浏览器输入任何IP地址都能正常弹出Portal认证页面。

3、GRE隧道支持修改TCP-MSS MSS(Maximum SegmentSize,最大报文段大小)是指TCP层所能接收的最大段大小,该值包含TCP段的数据部分,不包含选项部分。在三次握手过程中,收发双方协商通信过程中每一个报文所能承载的最大数据长度。 对于GRE隧道所使用的MSS值通常可以通过MTU进行直接按照如下公式推导。 | GRE MSS = GRE WAN MTU - 40 |

而为了方便用户能和其他任何厂商的设备方便的进行对接,灵活的定制对接过程中的MSS值,在配置GREWAN时,可以直接配置TCP MSS值。 【网络管理】>>【LAN/WAN】>>【WAN线路】>>【线路类型GREWAN】

4、 iWAN Server负载均衡 在多分支组网场景中,通常总部使用两条及以上的外网线路构建iWAN互联组网。总部作为iWAN服务端同分布之间使用iWAN进行大量的数据传输,因此,需要将每条外网线路都能够利用起来,避免某线路繁忙,而其他线路空闲的情况,提高整体互联通道的利用率。 优化策略路由中的最大带宽功能,使其能够监控iWAN服务线路的上行和下行流量,且实现当线路流量的上行和下行流量达到阈值时,策略失效。由此,即可实现当第一条iWAN服务线路流量到达上限时,可利用其他线路继续进行互联流量的传输。

5、MAC记忆 收到CMCC Portal协议报文类型为0x05的REQ_LOGOUT报文时,将用户踢下线的同时,删除用户在MAC记忆中的记录。

6 、单终端多MAC临时账号 当前主流手机均有随机MAC的功能,即当用户接入不同的无线SSID信号时,使用不同的MAC地址。由此,在短信认证场景中,使用MAC记忆无感知认证时,手机再次接入网络时,如果SSID发生变化,由于MAC地址发生变化,此时需要使用相同的手机号获取短信认证,此时会将第一次认证所使用的MAC在MAC记忆中删除,导致无感知认证上线失败。 当手机在不同的SSID之间来回切换时,即会带来乒乓效应,无感知一直处于上线失败,用户手机一直会弹出认证,需要进行短信认证的情况,带来无所谓的消耗。 优化认证逻辑,避免出现单终端多MAC用户,在接入信号切换过程中,第二次认证不将第一次认证MAC在MAC记忆中删除,避免回切之后的重复认证。

7、GRE双层隧道优化 (1)双层流出双层流入 对于网络规模较大或者业务服务系统要求高的精细化管理中,当需要进行跨越互联网GRE组网时,通常使用如下图所示的双层GRE隧道组网。 对于用户访问服务器的数据,经由GW1-1和GW1-2之后封装GRE1和GRE2双层隧道之后传递给服务器,服务器回复数据同样经过GW2-1和GW2-2之后双层封装GRE隧道传递回复给用户,实现用户到服务器的访问。对于GW1-2即为双层流出双层流入。

(2)双层流出单层流入 部分情况下,如服务器为其他互联网上服务器或回程路径设计改变时,存在与双层流出双层流入的数据路径不同的情况。变为对于GW1-2而言,成为如下图所示的双层流出单层流入。 用户访问数据不变,经由GRE1和GRE2两层隧道传递给服务器,而在服务器回复数据时,直接将数据发给GW2-2,直接由GRE2传递回GW1-2后再回复给用户。即,用户请求数据为双层GRE传递,服务器回复数据由单层GRE传递。 此时,当GW1-2为Panabit时,用户的TCP访问被隧道所封装,而服务器回复数据为非隧道数据,存在影响数据转发的情况,因此,优化转发路径参数,保障服务器回复数据可被正常转发给用户。 | floweye flow config tcpsetup_onack=0 | | floweye route config nullfwd_all=1 |

三、界面优化 1、 IP群组搜索范围 支持对当前群组中IP进行搜索。

2、VRRP多网卡检测 在多出口网络环境下,主备部署需要检测多网卡,优化后支持检测多网卡。

3、系统检测丢包统计 增加对XL710网卡的丢包统计

4、系统时间修改提示 由于Panabit的数据统计、授权识别等重要功能均依赖于系统时间,因此,建议在修改系统时间之后,对Panabit进行重启。添加系统时间修改之后的重启提醒。

5、 在线用户显示用户名 如果用户使用账号为本地账号,可以在【在线用户】>>【IP档案】>>【账号信息】中直接查看用户姓名字段。

四、BUG修复| 序号 | | | | | | | | | | | | | | 解决WAN线路使用链路组时,网卡down后心跳服务器IP不生效的问题 | | | | | | 解决DHCP Discovery报文没有hostname时,记录用户名异常的问题 | | | | | | | | | |

五、下载地址

标准版:

IPTV:

更新文档: 下载升级时请注意选择正确的操作系统(FreeBSD/Linux)与版本(标准版/专业版/网吧版/SMB版)。

其中,ARM架构的Panabit(如AX50系列),请选择ARM的专业版或网吧版进行下载。

|  |Archiver|手机版|小黑屋|北京派网软件有限公司

( ICP备案序号:京ICP备14008283号 )

|Archiver|手机版|小黑屋|北京派网软件有限公司

( ICP备案序号:京ICP备14008283号 )